7.33. Die IDERI note Gateway Komponente im Detail

Das IDERI note Gateway stellt eine optionale Komponente innerhalb der IDERI note Produktsuite dar, die jedoch für den Einsatz mobiler Konnektivität innerhalb Ihrer IDERI note Umgebung erforderlich ist.

Achtung

Einstellungen im Active Directory® für eine erfolgreiche Implementation

Bei einer Standardkonfiguration des Active Directory® sind keine zusätzlichen Massnahmen erforderlich, um einen IDERI note Gateway Server für eine erfolgreiche Inbetriebnahme der Konnektivität von Mobilgeräten zu konfigurieren. Im Sinne einer Härtungsmassnahme streben jedoch zahlreiche Organisationen an, die Anzahl der Mitglieder in der eingebauten Gruppe „Prä-Windows 2000 kompatibler Zugriff“ zu reduzieren. Die Mitgliedschaft in dieser Gruppe ermöglicht es einem Sicherheitsprinzipal die Gruppenmitgliedschaften von jedem anderen Sicherheitsprinzipal im Active Directory® zu lesen. Bei einer Standardkonfiguration des Active Directory® enthält diese Gruppe die Gruppe „Authentifizierte Benutzer“. Wenn das in Ihrer Active Directory® Konfiguration der Fall ist, dann ist keine weitere Konfiguration im Active Directory® erforderlich. Andernfalls müssen Sie das Computerkonto des IDERI note Gateway Servers in die Gruppe „Prä-Windows 2000 kompatibler Zugriff“ aufnehmen oder anderweitig dafür sorgen, dass das Computerkonto des IDERI note Gateway Servers Lesezugriff auf das Gruppenmitgliedschaftsattribut jedes Sicherheitsprinzipalen hat, dem der Betrieb des IDERI note Mobilgeräteclients innerhalb Ihrer IDERI note Umgebung ermöglicht werden soll.

7.33.1. Aufgaben des IDERI note Gateway

Das IDERI note Gateway ist, wie der Name schon andeutet, eine Komponente, die dem Übergang von Anfragen von mobilen Clients in eine Active Directory® basierte Umgebung dient. Neben dem rein netzwerktechnischen Protokollübergang der Webservice-basierten Kommunikation der mobilen Geräte mit HTTPS aus dem Intranet oder dem Internet in die RPC-basierten LAN-Protokolle einer klassischen IDERI note Umgebung, ermöglicht das IDERI note Gateway aber auch einen Protokollübergang bei der Authentifizierung der mobilen Clients. Im Zuge der Einrichtung einer Verbindung auf einem Mobilgerät dient das IDERI note Gateway zunächst der klassischen Authentifizierung von Benutzern mit deren Anmeldeinformationen im AD (Benutzername, Domänenname, Passwort), um dem Client ein X.509-Clientzertifikat zurückzugeben. Der Common Name dieses individuellen Zertifikats beinhaltet dabei die SID des authentifizierten Benutzers, so dass bei der nachfolgenden Kommunikation des Clients mit diesem Zertifikat sichergestellt ist, dass das IDERI note Gateway wieder auf den Benutzer schliessen kann, für den das Zertifikat einmal ausgestellt wurde. Mit dieser Information kann anschliessend das IDERI note Gateway dann für die Synchronisationsanfragen der Clients, die alle mit dem jeweiligen Zertifikat beim IDERI note Gateway authentifiziert sind, eine Umsetzung der Authentifizierung mit den Kerberos-S4U Extensions und eingeschränkter Delegation (beides eingeführt mit Windows Server 2003) durchführen, um eine Netzwerk-Logonsession am IDERI note Server, mit dem das IDERI note Gateway verknüpft ist, zu erreichen. Das IDERI note Gateway stellt nach erfolgreicher Authentifizierung eines Clients mit seinen Anmeldeinformationen ein Clientzertifikat aus, das nur auf dem IDERI note Gateway selbst Gültigkeit hat, da es von einer lokalen Certificate Authority des IDERI note Gateway ausgestellt wurde. Darüberhinaus können die Netzwerk-Logonsessions des IDERI note Gateway, die während der Synchronisation der Mobilclients erstellt werden, dank eingeschränkter Delegation („Constrained Delegation“) vom IDERI note Gateway zum IDERI note Service, nur vom IDERI note Gateway zum assoziierten IDERI note Server erstellt werden und zu keinem anderen Computer im Active Directory®.

Nach dieser konzeptionellen Einführung werden nun die folgenden Abschnitte einen Überblick geben über Einrichtung und Konfiguration des IDERI note Gateway.

7.33.2. Konfiguration des IDERI note Gateway

Um das IDERI note Gateway in einer Produktionsumgebung einzurichten, muss zunächst die IDERI note Gateway Komponente, wie in diesem Handbuch in Abschnitt 3.2 beschrieben, installiert werden. Im Anschluss kann die Anwendung mit der Bezeichnung „IDERI note Gateway Configuration“ über das Startmenü gestartet werden.

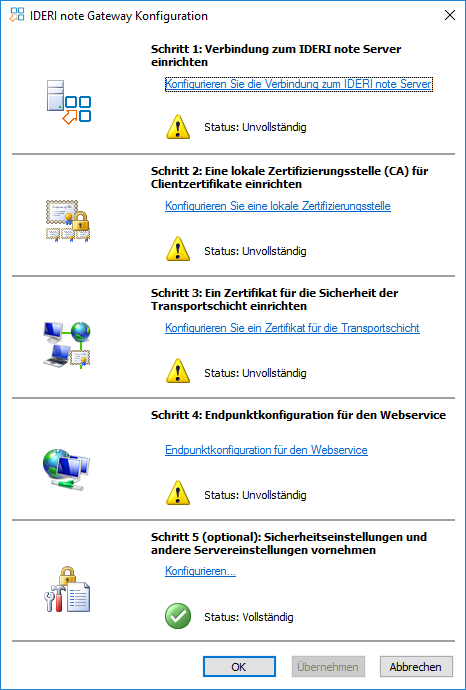

Beim ersten Starten der IDERI note Gateway Konfiguration sehen Sie die einzelnen Schritte mit „Status: Unvollständig“, wie in Abbildung 7.104 zu sehen ist.

Abb. 7.104 Die Konfigurationsübersicht des IDERI note Gateway beim ersten Start

Gehen Sie die einzelnen Schritte der Reihe nach durch, um das IDERI note Gateway zu konfigurieren.

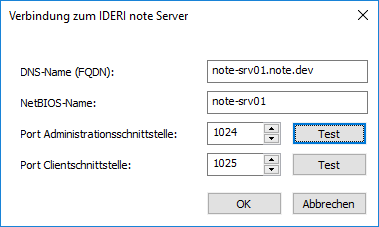

7.33.2.1. Schritt 1: Verbindung zum IDERI note Server einrichten

Konfigurieren Sie in Schritt 1 die Verbindung zum IDERI note Server. Geben Sie den Full qualified domain name (FQDN), sowie den NetBIOS Namen des Servers an, auf dem der IDERI note Service installiert ist. Für die Verbindung müssen außerdem die definierten TCP Ports der Administrations- und Clientschnittstelle angegeben werden, wie in Abbildung 7.105 zu sehen ist. Falls nicht bereits geschehen müssen diese, wie im Abschnitt 7.26 beschrieben, auf dem IDERI note Server zuerst aktiviert und konfiguriert werden.

Abb. 7.105 Verbindungseinstellungen zum IDERI note Server

Ob der Server über die Ports erfolgreich kommunizieren kann, kann direkt aus der Konfiguration heraus getestet werden.

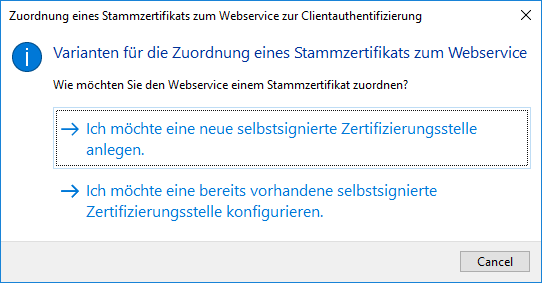

7.33.2.2. Schritt 2: Eine lokale Zertifizierungsstelle (CA) für Clientzertifikate einrichten

Da IDERI note mobile für die Identifizierung und Authentifizierung der Benutzer auf Zertifikate setzt, muss entsprechend eine Zertifizierungsstelle (CA) eingerichtet werden, von der die jeweiligen Zertifikate unterschrieben werden. Sollte bereits eine CA auf dem System erstellt oder importiert worden sein, kann diese über den zweiten Punkt aus Abbildung 7.106 ausgewählt werden. Hier wird immer auf den lokalen Zertifikatsspeicher des Systems zurückgegriffen. Alternativ kann über den ersten Punkt eine neue CA angelegt werden.

Abb. 7.106 Auswahlfenster zum Erstellen oder Auswählen der CA

Wird der Punkt „Ich möchte eine neue selbstsignierte Zertifizierungsstelle anlegen“ gewählt öffnet sich ein Wizard, der durch die Erstellung der neuen CA führt.

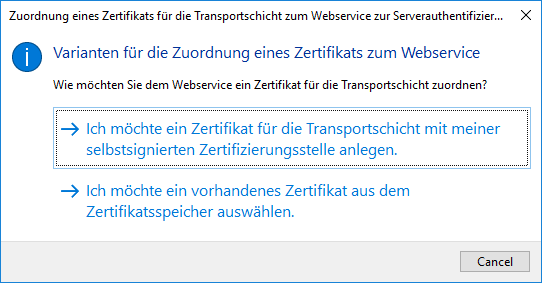

7.33.2.3. Schritt 3: Ein Zertifikat für die Sicherheit der Transportschicht einrichten

Damit die Übertragung der Nachrichten an die Endgeräte vom IDERI note Gateway aus auf sichere Weise und verschlüsselt erfolgt, muss in Schritt 3 ein Zertifikat für diesen Zweck konfiguriert werden. Auch hier besteht wieder die Möglichkeit, wie in Abbildung 7.107 zu sehen, ein bestehendes Zertifikat aus dem lokalen Windows® Zertifikatsspeicher auszuwählen oder ein neues zu erstellen. Bei einem bestehenden kann es sich auch um ein Zertifikat einer öffentlichen Zertifizierungsstelle, wie z.B. GoDaddy, Strato oder LetsEncrypt, handeln.

Abb. 7.107 Auswahlfenster zum Erstellen oder Auswählen des Zertifikats für Transportsicherheit

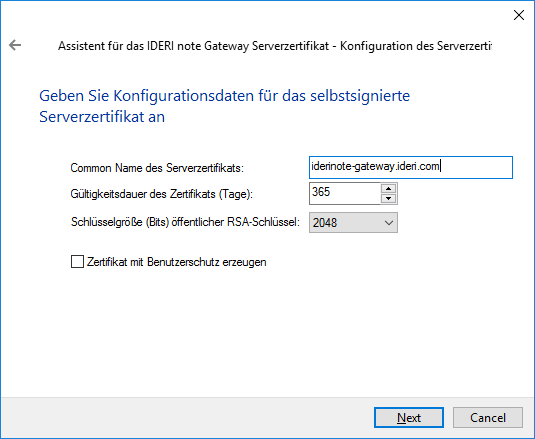

Entscheidet man sich dafür ein neues Zertifikat anzulegen, gelangt man im darauf folgenden Wizard zur Konfigurationsseite aus Abbildung 7.108.

Abb. 7.108 Konfigurationssdialog zum Erstellen eines neuen Zertifikats für Transportsicherheit

Hier ist zu beachten, dass im Feld „Common Name des Serverzertifikats“ der Name angegeben wird, über den sich die Clients später mit dem IDERI note Gateway verbinden. Wird hier eine andere Adresse eingetragen kommt es später bei der Verbindung zu einem Zertifikatsfehler.

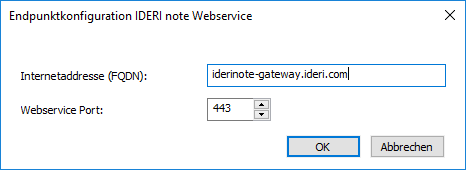

7.33.2.4. Schritt 4: Endpunktkonfiguration für den Webservice

In Schritt 4 wird nun noch die Adresse und der Port konfiguriert, über die das IDERI note Gateway später von den Clients erreicht wird. (Abbildung 7.109) Hier ist wieder zu beachten, dass der Name mit dem Common Name des Zertifikats aus Schritt 3 übereinstimmt.

Abb. 7.109 Konfigurationsseite für den öffentlichen Namen des IDERI note Gateway

Wurden alle Schritte erfolgreich durchlaufen, müssen die getätigten Konfigurationen abschließend mit einem Klick auf „Übernehmen“ gespeichert werden. Dies resultiert in einer Abfrage, ob der IDERI note Gateway Service neu gestartet werden soll, was zwingend erforderlich ist, um die Änderungen zu übernehmen.

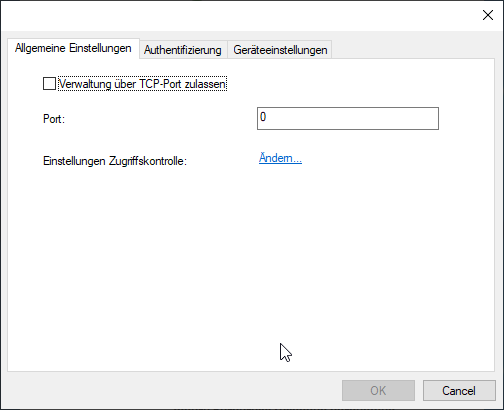

7.33.2.5. Schritt 5 (optional): Sicherheitseinstellungen und andere Servereinstellungen vornehmen

Im Konfigurationsfenster von Schritt 5 (Abbildung 7.110) kann unter anderem ein dedizierter TCP Port für die Remoteverwaltung des IDERI note Gateway definiert werden. Dies bietet die Möglichkeit ausgestellte Benutzerzertifikate (respektive Clientverbindungen) über das IDERI note Certificates MMC Snap-In von einem entfernten PC auf dem IDERI note Gateway zu konfigurieren.

Abb. 7.110 Konfigurationsseite für allgemeine und Sicherheitseinstellungen des IDERI note Gateway

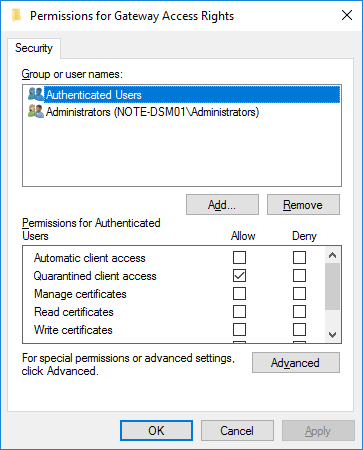

Im Punkt „Einstellungen Zugriffskontrolle“ können Standardwerte für neue Zertifikate und Berechtigungen für den IDERI note Gateway definiert werden. (Abbildung 7.111)

Abb. 7.111 Konfigurationsseite für die Rechte von Benutzern auf dem IDERI note Gateway

So kann hier z.B. eingestellt werden, dass neue Benutzerzertifikate von Benutzern einer bestimmten AD Gruppe sofort genehmigt werden und diese nicht erst unter Quarantäne gestellt werden, sodass die Benutzer direkt Nachrichten über den IDERI note mobile Client empfangen können. Weiterhin kann hier definiert werden, welche Benutzer Benutzerzertifikate managen können, um z.B. unter Quarantäne gestellte Zertifikate wieder zu entsperren.

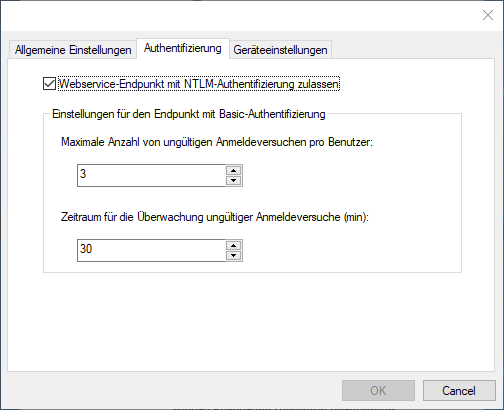

Das Tab „Authenifizierung“ (figure 7.112) beinhaltet Einstellungen für die Anmeldung und Authentifizierung.

Abb. 7.112 Konfigurationsseite für Authentifizierungseinstellungen

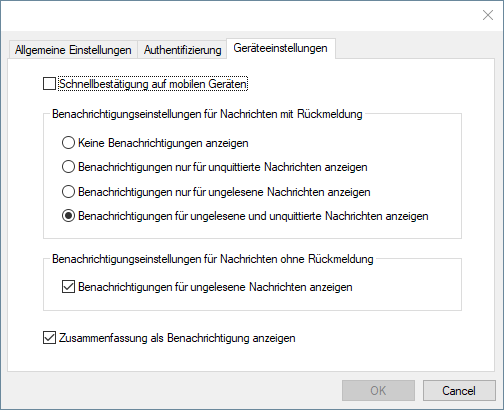

Mit den Einstellungen im Tab „Geräteeinstellungen“, zu sehen in Abbildung 7.113, können Sie steuern, wie sich die App auf den Geräten der Benuzer verhalten soll. So können Sie beispielsweise die Schnellbestätigung auf mobilen Geräten aktivieren, sodass automatisch ein „gelesen“ Status zurückgemeldet wird, sobald die Nachricht vom Benutzer in der App geöffnet wurde. Somit muss dieser die Nachricht nicht mehr aktiv, mit einem Klick auf den Button „Habe ich gelesen“, bestätigen. Weiterhin können Sie steuern, welche Arten von Benachrichtigungen auf den Geräten angezeigt werden sollen.

Abb. 7.113 Konfigurationsseite für Geräteeinstellungen

7.33.3. Verwaltung von ausgestellten Benutzerzertifikaten

Um vom IDERI note Gateway ausgestellte Benutzerzertifikate zu aktivieren, in Quarantäne zu verschieben oder zu löschen, gibt es das IDERI note Certificates MMC Snap-In, dessen Funktion in Kapitel 2.10 ausführlich beschrieben ist.

7.33.4. Einrichtung einer Mobilclientverbindung im Detail

Bei der Einrichtung einer Verbindung auf einem Mobilgerät ist zunächst das für die nachfolgende Clientsynchronisation erforderliche Clientzertifikat noch nicht auf dem Mobilgerät vorhanden, schliesslich ist es ja die Aufgabe des Einrichtvorgangs, dieses Zertifikat überhaupt erst auf den Mobilclient zu bekommen. Der weitere Inhalt dieses Abschnitts dient daher der Erläuterung der Vorgänge zwischen dem Mobilclient und dem IDERI note Gateway bei der Einrichtung einer Verbindung.

Bei der Einrichtung einer Clientverbindung erstellt der Mobilclient zunächst einen Certificate Signing Request (CSR) für das zu erhaltende Zertifikat. Neben dem eigentlichen CSR entsteht dabei auch der private Schlüssel (Private Key) für die Verbindung, der das Mobilgerät aber nie verlässt und in Secure Storage auf der jeweiligen Mobilplattform gespeichert wird. Mit diesem Private Key kann der Mobilclient als Teil der zertifikatsbasierten Authentifizierung bei der Clientsynchronisation überhaupt erst den Beweis antreten, derjenige Client zu sein, der er vorgibt, zu sein. Nach Erstellung des CSRs und des Private Keys sendet der Mobilclient den CSR über eine Webservice-Schnittstelle an das IDERI note Gateway und authentifiziert sich dabei mit seinen Active Directory® Benutzerinformationen (Benutzername, Domänenname, Passwort). Da eine TLS-verschlüsselte Verbindung vom Mobilclient zum IDERI note Gateway nur dann erfolgreich ist, wenn das IDERI note Gateway dem Mobilclient ein Zertifikat präsentiert, das durch die Liste der Stammzertifikate im Mobilclient als vertrauenswürdig erkannt werden kann, weiss der Mobilclient, dass die angegebenen Zugangsdaten des Benutzers zu einem legitimen Server gelangen. Neben der Authentifizierung des Servers gegenüber dem Client garantiert die SSL/TLS-Verbindung natürlich auch Vertraulichkeit der Zugangsdaten. Sind die an das IDERI note Gateway gesendeten Zugangsdaten des Benutzers korrekt, erzeugt das IDERI note Gateway aus dem vom Mobilclient empfangenen CSR ein von der lokalen Certificate Authority ausgestelltes Clientzertifikat und sendet dieses als Antwort an den Mobilclient zurück. Damit benötigt der Mobilclient keine weiteren Informationen und kann mit der Clientsynchronisation beginnen. Je nachdem, ob das Clientzertifikat bereits aktiv ist oder noch in Quarantäne, kann dieser Synchronisationsvorgang dann bereits erfolgreich sein oder einer nachfolgenden Aktivierung des Clientzertifikats durch einen administrativen Eingriff bedürfen.

7.33.5. Sicherheitsaspekte bei der Kommunikation von mobilen Clients

Jedwede Kommunikation zwischen Mobilgeräten und dem IDERI note Gateway sind mit SSL/TLS geschützt, die aktuell eingesetzte Version ist TLS 1.2. Der CSR, der vom mobilen Client beim Anlegen einer Verbindung erzeugt wird, hat einen RSA Modulus von 2048 Bit. Die vom IDERI note Gateway erzeugten Clientzertifikate haben eine Schlüssellänge des öffentlichen Schlüssels (Public Key) von ebenfalls 2048 Bit und verwenden den SHA256 Einweghashalgorithmus mit RSA für den Signaturaustausch. Sowohl das selbstsignierte Stammzertifikat für die lokale Certificate Authority als auch das optionale selbstsignierte Zertifikat für die Transportschicht verwenden für die Länge ihres öffentlichen Schlüssels diejenige Länge, die in den jeweiligen Assistenten zu ihrer Erzeugung eingestellt werden.